تكنلوجيا

-

باحثون: الشبكة الروبوتيّة GoldBrute تشكّل أكبر تهديد لأنظمة Windows حالياً

اُكتشف في الأيام الماضية شبكة روبوتيّة تقوم بمحاولة تخمين كلمات السر بشكل أعمى لحوالي 1.5 مليون جهاز حاسب عامل بنظام…

أكمل القراءة » -

قوقل تقرر إيقاف تطوير أجهزة بكسل اللوحية والتركيز على الحواسيب المحمولة

ربما لم تجد أجهزة بكسل اللوحية الاهتمام الكافي فقررت قوقل إيقاف العمل عليها والتركيز على الحواسيب المحمولة أو اللابتوب نشر…

أكمل القراءة » -

”3” أدوات تتيح مشاركة الملفات الضخمة

”3” أدوات تتيح مشاركة الملفات الضخمة عندما يتعلق الأمر بموضوع مشاركة الملفات الضخمة و إرسالها، فإن خدمات البريد الإلكتروني العادية أثبتت…

أكمل القراءة » -

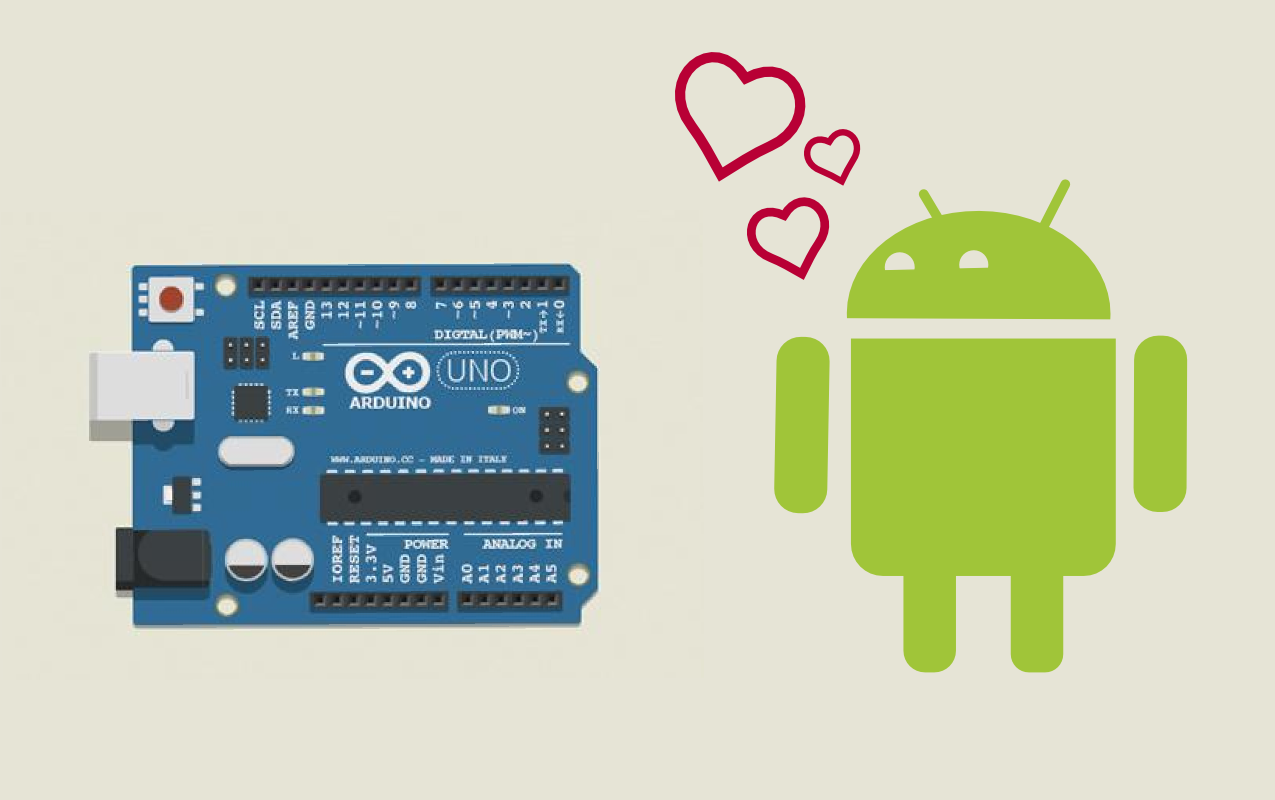

تعلّم كيفية برمجة شريحة الأردوينو بإستخدام هاتفك المحمول فقط!

خلال مسيرتك في الهندسة الإلكترونية أو مشتقاتها سابقًا كنت تحتاج عند بناء مشاريع تعتمد على الدارات الإلكترونية أن تتعامل…

أكمل القراءة » -

” نادي تكنولوجيا المعلومات Data Club في تركيا “

تشمل تكنولوجيا المعلومات استخدام الحواسيب والاتصالات، وتحويل البيانات إلى معلومات، بما في ذلك الإحصاءات والتحقيقات والبحوث، والمراقبة، والدراسات الاستقصائية . منظومة…

أكمل القراءة » -

مايكروسوفت تُحدّث تطبيقها Your Phone بدعمه لرسائل MMS ومزامنة بيانات الهاتف

في آواخر العام الماضي، أتاحت شركة مايكروسوفت تطبيقها Your Phone على أندرويد، والذي بكل بساطة سيُتيح للمستخدم ربط هاتفه الذكي مع ويندوز،…

أكمل القراءة » -

تعرف على الجيل الجديد للإنترنت 5G وتأثيره على حياتنا وهواتفنا

صار الحديث بخصوص الجيل الخامس من الانترنت أو 5G على كل لسان. فهذا الجيل الجديد من الانترنت قد يغير العالم من…

أكمل القراءة » -

ميّزة جديدة من غوغل لحذف تاريخ الموقع الجغرافي ونشاط المستخدم بشكل آلي

أعلنت Google عن اضافة ميزة جديدة تتيح الحذف التلقائي لسجّل الموقع الجغرافي وبيانات نشاط المستخدم. وقالت Google في مدونة على موقع الشركة “سواء كنت تبحث…

أكمل القراءة » -

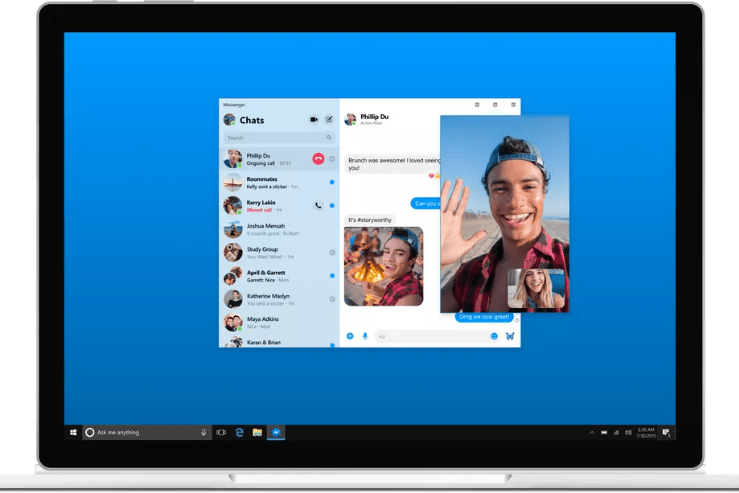

فيسبوك تعد بأمان أكثر في تطبيقات المحادثة وتعلن عن نسخة ماسنجر خاصة لسطح المكتب

بدأ مؤتمر فيسبوك F8 السنوي ليستهل فيه المدير التنفيذي للشركة مارك زوكيربيرغ الحديث عن خطة الأمان الجديدة التي تتبعها الشركة لتوفير بيئة…

أكمل القراءة » -

هل تخططون للسفر قريباً؟ عليكم اتباع هذه الخطوات لحماية أجهزتكم وحياتكم الرقمية

خطة طوارئ رقميّة لعبور الحدود والحواجز تعتبر أجهزة الهاتف الذكي والحواسيب الشخصية صيداً ثميناً للقوى الأمنية والحواجز المنتشرة في مناطق…

أكمل القراءة »